wordpress发布的文章无法显示内容网络优化有前途吗

前言

欢迎来到我的博客

个人主页:北岭敲键盘的荒漠猫-CSDN博客

免责声明: 本文仅供了解攻击方手法使用,切勿用于非授权情节

初步了解邮件基础

用途方面

这个我们应该比较熟悉,最常用于验证码接收,也有一些厂商会用这个来打广告,还有我们工作中也都会配备一个邮箱用来处理工作中的事务。

钓鱼思路

邮件内嵌网页盗取密码

邮件附件木马上线

邮件基本页面

这里以QQ邮箱为例,看看邮箱的邮件格式。

这是我最近收到的一封钓鱼邮件

上方有发件人,时间,收件人的信息,以及下面的内容,内容中下面还能出现图片引导我点击。

其实下面是html网页代码。所以我们点上面的a链接就直接跳转网站了。

SPF防护

直观的理解:

aliyun能发送邮件对吗,但是aliyun代表了整个aliyun集团能够发送邮件的服务器。那总不能只允许一台服务器能发送代表aliyun的邮件

所以他会有一个允许代表他发送邮件的ip范围,告诉所有人这些ip是他们aliyun域名的正宗ip。

但是这个仅仅是个告诉而已,你依然可以冒充aliyun的域名来发送邮件。

那么如果对方邮箱开启了SPF防护,他就会问问aliyun有没有规定这个ip可以发送邮件。

如果你没在里面,那你绝对就是伪造的了。

如果对方没有开启的话,就可以发送,畅通无阻。

垃圾邮件机制

这个具体不同的邮箱有不同的规则,上面那个邮件就被判到了垃圾邮箱。

这个得自身修改邮件的内容。

当然这机制也不是很好用,他也经常给你把正规的邮件搞进去,所以很多收验证码的邮件会告诉你没收到邮件就去找垃圾箱。

邮箱现状及SPF防护情况

官方大厂邮箱:qq邮箱,网易163,sohu,outlook,gmail,yahoo等(基本都有验证)

企业邮箱:各种企业,还有你的学校的邮箱。(可能会有)

个人邮箱:不是炫技就是攻击。(大部分都是没有)

临时邮箱:有些临时邮箱可以提供使用。(大部分没有)

判断对方是否有SPF防护

dig -t txt 域名 //linuxnslookup -type=txt 域名 //windows

他会返回一小段文本

spf1代表了他有spf,include163,代表策略跟163一样

剩下的这些看看了解了解即可

"v=spf1 -all" (拒绝所有,表示这个域名不会发出邮件)

"v=spf1 +all" (接受所有)

"v=spf1 ip4:192.168.0.1/16 -all"(只允许 192.168.0.1/16 范围内的IP发送邮件)

"v=spf1 mx -all"(允许当前域名的 mx 记录对应的IP地址发送邮件)

"v=spf1 mx mx:test.example.com -all"(允许当前域名和 test.example.com 的 mx 记录对应的IP地址发送邮件)

"v=spf1 a mx ip4:173.194.72.103 -all"(允许当前域名的 a 记录和 mx 记录和一个给定的IP地址发送邮件)

"v=spf1 include:example.com -all"(采用和example.com一样的策略)

无SPF防护钓鱼

我们找一个无spf的临时邮箱进行游玩。

没有spf防护

这里利用swaks进行伪造

kali中内置,可以直接使用。

简单介绍语法

--from test@qq.com //发件人邮箱;

--ehlo qq.com //伪造邮件ehlo头,即是发件人邮箱的域名。提供身份认证

--body "http://www.baidu.com" //引号中的内容即为邮件正文;

--header "Subject:hello" //邮件头信息,subject为邮件标题

--data ./Desktop/email.txt //将正常源邮件的内容保存成TXT文件,再作为正常邮件发送;

用的时候直接复制粘贴

swaks --header-X-Mailer "" --header-Message-Id "" --header-"Content-Type"="text/html" --from "[伪造发件人]" --ehlo shabimeiguo -header "Subject: [邮件标题]" --body [邮件内容] --to [目标邮箱]

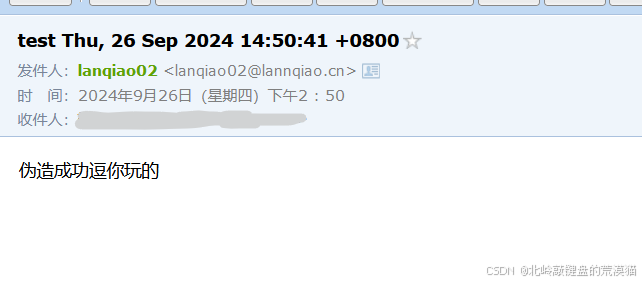

伪造蓝桥杯的身份发送

伪造蓝桥杯的身份发送

SPF钓鱼绕过

相似混淆绕过

字母相似绕过

0 o O

1 l I

nn m

q 9

相似域名绕过

aliyun

allyun

aliyum

aliiyun

lanqiao多了个n

邮件转发绕过

原理:直观点,谁发的邮件就检查谁,那么冒充代发,他会提示谁代发,所以检查的就是这个服务器,所以就不会检查出问题。

跟上面那个钓鱼的一样

上面有个由xxx代发

能实现这个功能得有一个邮箱系统,这个系统最好是自己搭建,但是使用网上的邮箱也可以。

可用邮箱

https://www.smtp2go.com/

https://www.sendcloud.net/

http://www.ewomail.com/

本次用的这个代发邮箱

发现发出来域名不太对

这样的话需要你自己再创一个才可以

这里还需要添加域名,需要我们自己有域名,并且在域名解析那里添加上他规定的那些东西

直接复制粘贴的给他们配置就行了。

不过现在这样发过去是提示那个域名发送的了。。。

Gophish工具钓鱼

https://github.com/gophish/gophish

启动后在端口3333可以进入,第一次生成默认随机密码,之后修改后用自己的,

英文的,自行翻译一下。

配置发送者地址

用户名写邮箱

密码写qq邮箱中这个里的

写好后可以点那个测试测测能不能发送

之后再生成模版

图方便我们可以生成收到的邮件的样式

导出eml

之后在这里粘贴进去即可OK

还有这个东西

作用就是把所有的邮件中的url替换为我们在这里规定的网页。

他点后就跳转到我们这里了。

这个是批量发送

一次性发送给里面规定的用户。

这个是开始攻击。

但是有可能会失败,这样的话,换换发件人域名即可。

最后邮件是那个域名,但是会有个代发提示而已。